Transcripts

Study & contribute to Bitcoin and lightning open source

Hands on, guided learning to make you confident in bitcoin development.

List of good first issues from curated bitcoin FOSS projects

Interactive AI chat to learn about Bitcoin technology and its history

Technical Bitcoin search engine

Daily summary of key Bitcoin tech development discussions and updates

Engaging Bitcoin dev intro for coders using technical texts and code challenges

Review technical Bitcoin transcripts and earn sats

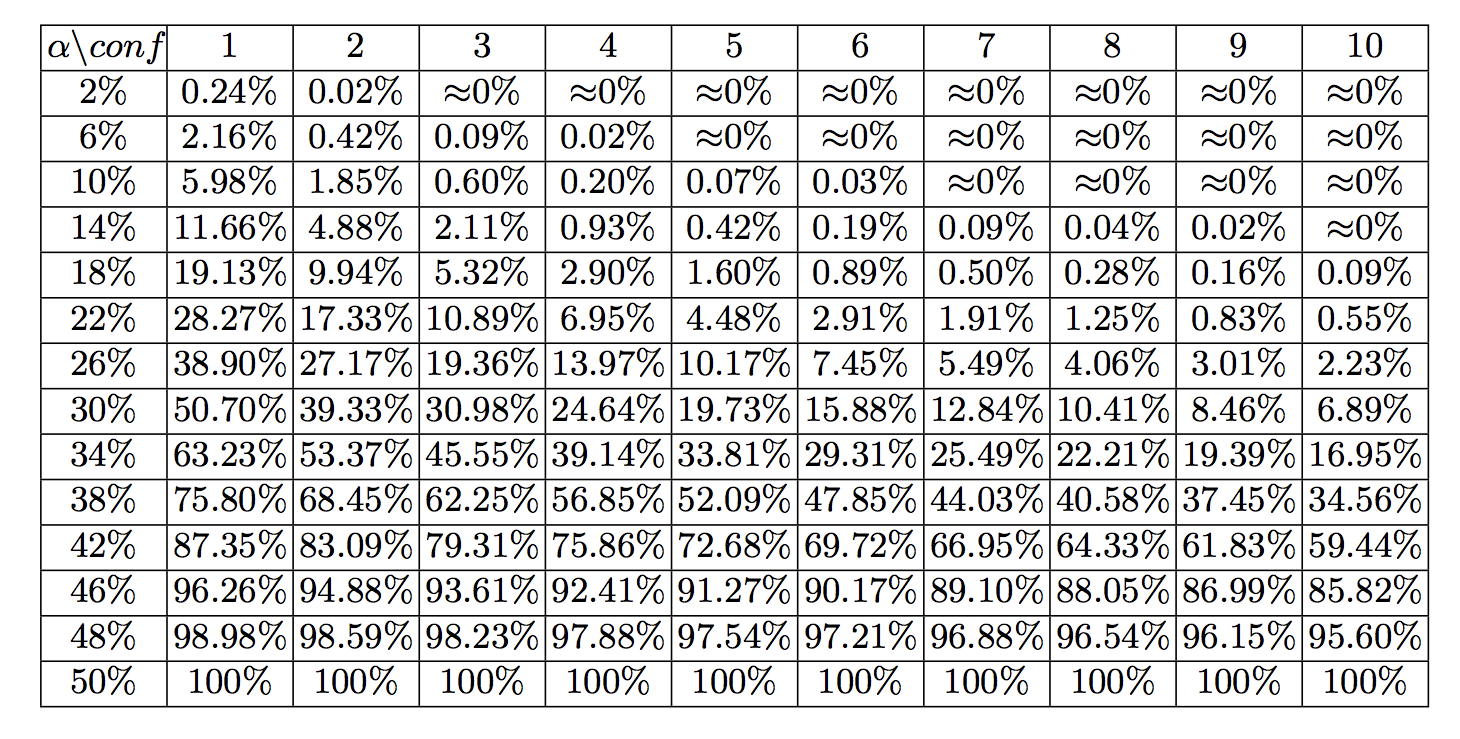

Fuente: «El modelo de seguridad de Bitcoin revisado» por Yonatan Sompolinsky1 y Aviv Zohar

Fuente: «El modelo de seguridad de Bitcoin revisado» por Yonatan Sompolinsky1 y Aviv Zohar